Kontakt · Newsletter · ENGLISH

Verschiedene EU-Regularien, die überwiegend in 2022 auf den Weg gebracht wurden, beziehen sich nicht nur auf die Unternehmens-IT, sondern auch auf die vernetzten Maschinen und Anlagen in der Produktion, also alles, was man mittlerweile unter dem Oberbegriff "Operation Technology" (OT) zusammenfasst.

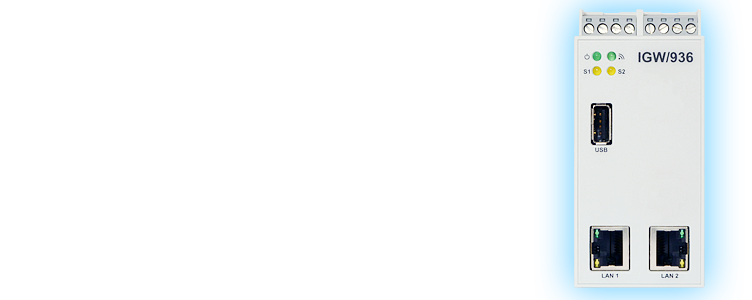

Im Umfeld vernetzter Maschinen und Anlagen ist der Schutz gegen Cyberangriffe besonders an den Verbindungspunkten zwischen IT- und OT-Netzwerken eine anspruchsvolle Herausforderung. Und genau dafür wurde das multifunktionale OT/IT-Gateway IGW/936A entwickelt.

Das IGW/936A bietet vielfältige Konfigurationsmöglichkeiten, die sich individuell an die Besonderheiten einer OT/IT-Integration anpassen lassen.

Basierend auf einem innovativen Service-orientierten Gateway-Konzept, lässt sich daher die maximal mögliche Cybersicherheit für eine konkrete Aufgabenstellung realisieren.

Weitere Anwendungen für das IGW/936A sind:

Die nebenstehende Abbildung zeigt das IGW/936A als Infrastrukturmodul zur Domänenisolierung zwischen den Ethernet-basierten Netzwerken einer IT- und OT-Umgebung.

Darüber hinaus können verschiedene OT-Baugruppen in RS485-basierten Bussystemen, wie z. B. Modbus RTU, aus einem Ethernet-basierten IT-Netzwerk über ein IGW/936A angesprochen werden.

Dabei ist eine Zugriffsrechteverwaltung bis auf den einzelnen Modbus-Datenpunkt möglich.

Ein virtueller Patch schließt nicht die Sicherheitslücke einer fehlerhaften Anwendung bzw. Firmware einer Baugruppe. Er sorgt stattdessen über eine externe Zwischen- bzw. Isolationsschicht dafür, dass sich die Sicherheitslücke nicht durch externe Zugriffe für Cyberattacken ausnutzen lässt. Die folgende Abbildung beschreibt ein fiktives Beispiel mit dem IGW/936A.

Innerhalb des OT-Netzwerks befindet sich eine Baugruppe, mit einer bekannten Schwachstelle im TCP/IP-Protokollstack. Über diese Sicherheitslücke lässt sich die Baugruppe in einen inaktiven Zustand versetzen, der nur mittels Unterbrechung der Versorgungsspannung wieder verlassen wird.

Ein Software-Update steht für diese Baugruppe nicht zur Verfügung. Da die Baugruppe aber besondere Eigenschaften für den gesamten Anlagenbetrieb hat, kann sie auch nicht einfach durch ein anderes Modell ersetzt werden.

Der Datenfluss des Verbindungsprozesses wird hinsichtlich der externen Zugriffe auf die betroffene Baugruppe analysiert.

Es stellt sich heraus, dass eine IT-Anwendung existiert, um die Konfigurations- und Betriebsdaten für die Baugruppe zu managen. Dabei kommt HTTP(S) zum Einsatz. Insofern kann nicht auf die Zugriffsmöglichkeit aus dem IT-Netzwerk auf die Baugruppe im OT-Netzwerk verzichtet werden.

Es wird eine Softwarekomponente mit einer HTTP(S)-Proxy-Serverfunktion für den Verbindungsprozess entwickelt und über einen Patch Management Server auf dem IGW/936A installiert. Dadurch wird der direkte Zugriff aus dem IT-Netzwerk auf die betroffene Baugruppe unterbunden; es ist nun nur noch ein indirekter Proxy-Zugriff möglich.

Durch den Datenfluss der Proxy-Serverfunktion auf dem IGW/936A entstehen zwei HTTP(S)-Verbindungen:

In Richtung des IT-Netzwerks bildet die Proxy-Serverfunktion einen HTTP(S)-Server, in Richtung der fehlerhaften OT-Baugruppe einen HTTP(S)-Client.

| Single Board Computer | |

|---|---|

| Modell | DIL/NetPC DNP/8331 |

| Prozessor | |

| Hersteller / Typ | Sochip S3 mit ARM Cortex-A7-CPU |

| Taktgeschwindigkeit | 1008 MHz |

| Speicher | |

| RAM | 128 MB DDR3 SDRAM |

| Flash | 8 GB NAND-Flash-Massenspeicher für Betriebssystem und Anwendungen |

| Schnittstellen | |

| Ethernet | 2x 10/100 Mbps (RJ45) |

| USB | 1x USB 2.0 Host |

| Serielle I/Os | 1x RS485 serieller Port (Schraubklemme) 1x RS232/RS485 serieller Port (Schraubklemme) |

| Spezialfunktionen | |

| Echtzeituhr (RTC) | 1x Echtzeituhr |

| Watchdog | 1x Timer Watchdog (Hardware-basiert, Software-konfigurierbar) 1x Power Supervisor (Hardware-basiert) |

| Anzeigen / Kontrollelemente | |

| LEDs | 1x Power 1x Status 1x Systemstatus (programmierbar) 1x VPN-Status (programmierbar) |

| Elektrische Eigenschaften | |

| Spannungsversorgung | 12 .. 24 VDC über externes Netzteil |

| Leistungsaufnahme | < 10 W |

| Mechanische Eigenschaften | |

| Schutzart | IP20 Industriegehäuse für 35 mm Hutschiene |

| Masse | < 270 g |

| Maße | 112 mm x 100 mm x 45 mm |

| Betriebstemperatur | 0 .. 60 °C |

| Standards und Zertifikate | |

| EMC | CE |

| Umweltstandards | RoHS, WEEE |

| Software | |

|---|---|

| Betriebssystem | SSV Debian Buster Linux |

| Bootloader | U-Boot Bootloader mit A/B Dual-Boot-Partitionen |

| Administration | SSV/WebUI plus Firmware |

| Security | TCP/IP Protokoll-Stack mit IPv4- und IPv6-Support und diversen Security-Protokollen |

| Firewall | netfilter + iptables, UDP/TCP-/Application-Firewall |

SSV SOFTWARE SYSTEMS

Dünenweg 5

30419 Hannover

Fon: +49(0)511 · 40 000-0

Fax: +49(0)511 · 40 000-40

Impressum · Datenschutz · AGB

© 2026 SSV SOFTWARE SYSTEMS GmbH // Alle Rechte vorbehalten.

ISO 9001:2015